PaloaltoでパスワードプロファイルをCLIで設定してみました。

また、パスワードプロファイルの各設定値の挙動についても調べてみました。

今回は仮想アプライアンスとして palaolto を利用しており、PAN-OSは [11.2.8] を利用しています。

ユーザーの作成については以下の記事にまとめていますので参考にしてみてください

1.CLIでパスワードプロファイルを作成する

以下のコマンドでパスワードプロファイルを作成することができます。

コマンドはコンフィグレーションモードで実行してください。

# コンフィグレーションモードに変更

configure

# パスワードプロファイルの作成

set mgt-config password-profile password-profile-01

# パスワード有効期限の設定(日数:0~365)

set mgt-config password-profile password-profile-01 password-change expiration-period 90

# 失効の警告期間の設定(日数:0~30)

set mgt-config password-profile password-profile-01 password-change expiration-warning-period 30

# 失効後の管理者ログイン回数(0~3)

set mgt-config password-profile password-profile-01 password-change post-expiration-admin-login-count 3

# 失効後の猶予期間(日数:0~30)

set mgt-config password-profile password-profile-01 password-change post-expiration-grace-period 30

# コミットして設定を反映

commit今回は以下の通りのパラメータで作成しています。

- プロファイル名:password-profile-01

- パスワード有効期限:90日

- 失効の警告期間:30日

- 失効後の管理者ログイン回数:3回

- 失効後の猶予期間:30日

以下のコマンドで作成したことを確認できます。

# パスワードプロファイルの作成後の確認

show mgt-config password-profile password-profile-011-1.確認結果(パスワードプロファイルの作成後の確認)

hogeuser@host1# show mgt-config password-profile password-profile-01

password-profile-01 {

password-change {

expiration-period 90;

expiration-warning-period 30;

post-expiration-admin-login-count 3;

post-expiration-grace-period 30;

}

}

[edit]

hogeuser@host1#作成後のコミットを忘れないようにしてください。

1-2. [参考] パスワードプロファイルでの設定値について

パスワードプロファイルでそれぞれの項目を「0」として設定した場合には、パスワードは無期限で許可される設定となります。

CLIで作成する際に、パスワードプロファイルを作成するだけのコマンドを実行した場合(以下のコマンドだけを実行した場合)には、すべての設定値は「0」となっているので、その点は注意が必要です。

# パスワードプロファイルの作成

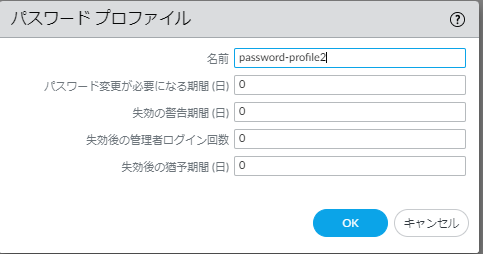

set mgt-config password-profile password-profile-02設定値の見え方としては、GUI上ではすべて「0」となっており、CLI上では設定値が出てこない状態になっています。

1-2-1.GUIでの設定値(すべて0になっている)

1-2-2.CLIでの設定値(設定値が出てこない)

hogeuser@paloalto# show mgt-config password-profile password-profile2

password-profile2;

[edit]

hogeuser@paloalto#2.パスワードプロファイルを削除する

パスワードプロファイルの削除は以下のコマンドで実行可能です。

# パスワードプロファイルの削除

delete mgt-config password-profile password-profile-013.各パラメータの説明

パスワードプロファイルで設定できる設定値について調べてみました。

3-1.パスワード有効期限

その名の通りパスワードの有効期限を定義します。

この有効期限が過ぎたユーザーはPWを入力しても、ID/PWが間違っているとしてログインできません。

なので、設定された設定値(日数)に基づき定期的にパスワードを変更する必要があります。

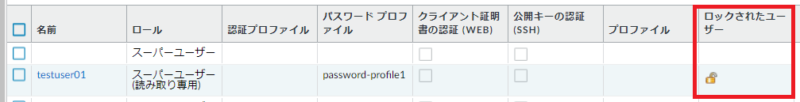

また、有効期限が過ぎてログインができなくなったユーザーは、「ロックされたユーザー」となります。

3-2.失効の警告期間

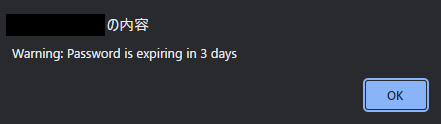

パスワード有効期限を設定した場合に、この設定を入れることで、パスワード期限日が近づくとユーザーがログインするたびに何日後に期限切れになるかの警告を出すことができます。

3-3.失効後の管理者ログイン回数

パスワード有効期限が過ぎた後にも、この設定値で指定した回数だけログインできます。

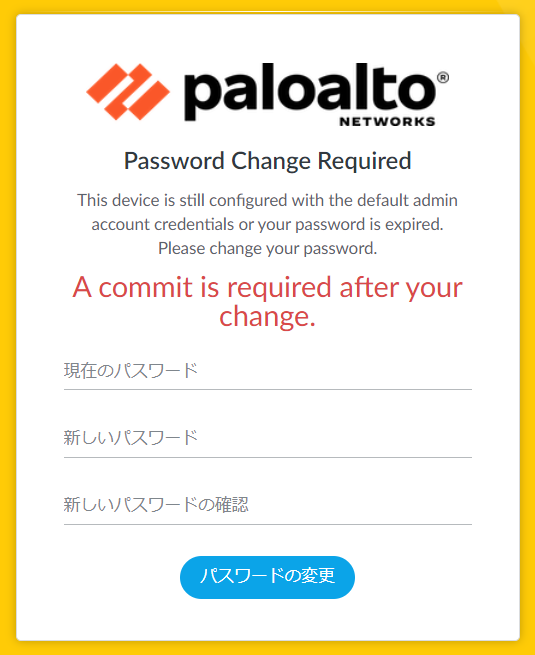

この設定がされた状態でパスワードの有効期限が切れるとパスワード変更を求める画面が表示されるのでそこでパスワードを変更すれば問題ありません。

この画面が出てきたらパスワードを変更しないとwebコンソールにはログインできませんし、CLIでのOS操作もできません。

また、この画面のセッションを切って再度ログインをしても再度このパスワード変更の画面が出てきます。

なのでこの設定値は1以上を設定すればパスワード期限が切れた場合にも、ユーザ側がパスワード変更できます。

3-4.失効後の猶予期間

パスワード有効期限が過ぎた後に、ここで指定した日数だけログインできます

この設定値で設定した期限を過ぎるとユーザはログインすることができません。

また、webコンソール上では期限超過後もログインされるまでは「ロックされたユーザー」として認識されません。

ログイン行為が確認された後に「ロックされたユーザー」として認識されます。

この時点ではもちろんログイン自体はできません。